Nous allons aujourd’hui étudier un périphérique malicieux que nous venons de développer dans notre lab : une souris USB.

De quoi est faite cette souris un peu spéciale et à quoi peut-elle bien servir ?

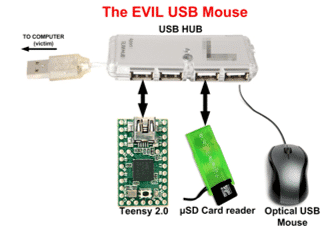

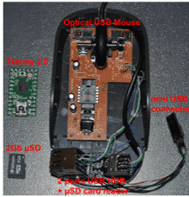

Cette souris est composée de 4 éléments :

- Une souris Optique USB standard (OEM)

- Un hub USB 4 ports

- Un microprocesseur Teensy

- Un lecteur de cartes µSD USB

A quoi peut bien servir une telle souris ?

Cette souris peut servir à réaliser de nombreuses attaques :

- Un outil malicieux qui réalise des actions sur le poste de la victime (déplacement de la souris, frappes de touches au clavier).

- Le dépôt de virus ou trojan sur le poste de la victime (le code malveillant peut être téléchargé depuis Internet ou bien exécuté depuis la carte µSD).

- Compromettre le poste de l’utilisateur par la création d’un compte utilisateur sur ce dernier.

- Un système de collecte de données (exfiltration de fichiers sur la carte µSD intégrée).

- Un outil de marketing qui dirige l’utilisateur sur un site web lors de son branchement, ou lance un programme contenu sur la carte µSD.

- …

Cette photo d’une souris modifiée par la société NETRAGARD circule sur Internet.

La seule photo disponible sur Internet ne nous aide pas beaucoup pour concevoir notre propre souris malicieuse. Nous allons donc réaliser un diagramme des composants de cette souris.

Nous allons donc rechercher ces différents éléments avec comme critère une taille la plus réduite possible.

Voici les éléments qui composeront notre souris de la gauche vers la droite :

Une souris USB Optique OEM

Un HUB USB 2 ports avec lecteur micro SD intégré

Un microprocesseur Teensy 2.0

Une carte micro SD 2GB

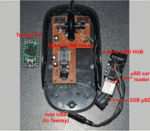

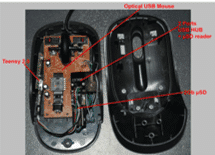

Construction de la souris :

Le cordon USB de la souris est coupé puis connecté au HUB USB.

Le port n°1 du HUB USB est ensuite reconnecté au circuit de la souris optique USB.

Le second port du HUB USB est connecté à un connecteur mini usb qui assurera le branchement au microcontrôleur Teensy 2.0.

La carte micro SD est insérée dans le lecteur intégré du HUB USB.

Maintenant que la souris est fonctionnelle, il faut lui définir son comportement malicieux.

Ceci est réalisé par la programmation du microprocesseur Teensy.

Des exemples de programmes pour ce microprocesseur peuvent facilement être trouvés sur Internet :

http://www.irongeek.com/i.php?page=security/programmable-hid-usb-keystroke-dongle